Невозможно не заметить, что мир постепенно подходит к этапу прямой зависимости от информационных технологий и он-лайн доступа к Сети. Электронная почта, SIP-звонки, общение и непрерывное пребывание онлайн, проведение платежей или переводов, интернет-покупки – уже давно доступны с телефонов и планшетов. Именно сейчас угроза остановки множества сервисов является актуальной для злоумышленников. Поэто

му, использование средств защиты от DDoS-атак становится таким же актуальным средством защиты сети, как брандмауэр, система обнаружения/предотвращения вторжений или управление унифицированными угрозами.

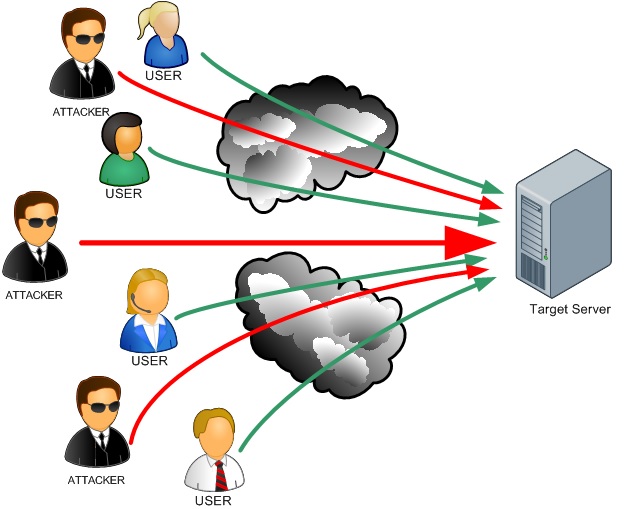

В момент проведения DDoS-атаки зараженные хосты из любой точки мира перегружают аппаратные или программные ресурсы жертвы (сервер, сетевое устройство, сеть) чем вызывают отказ в обслуживании легитимных клиентов. Тем самым прерывая работу online-сервисов, информационных порталов, электронных платежей.

На рис.1. схематично отображена простейшая DDoS-атака.

Рис.1. DDoS-атака на Web-сервер

Подходы к проведению DDoS-атак постоянно меняются и совершенствуются, также совершенствуются принципы работы bot-сетей. Для своевременной реакции на эти изменения с целью недопущения угроз безопасности сети необходим постоянный мониторинг и анализ поведения трафика в сети, с чем постоянно работают ведущие производители устройств защиты от DDoS.

На современном рынке систем защиты от DDoS присутствует несколько игроков, предлагающих схожие по архитектуре и функциональности решения. При этом средства защиты от DDoS-атак существуют как для корпоративных структур разных размеров, так и для операторов и провайдеров связи c целью защиты их сетевой инфраструктуры и предоставления сервиса защиты конечным пользователям.

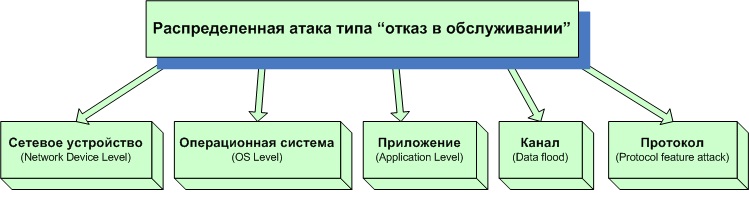

Классификация DDoS-атак

DDoS-атаки могут быть классифицированы по пяти основным категориям.

В каждом из 5 случаев атаки направлены на слабые места реализаций той или иной категории.

Network Device level

Так, при атаке непосредственно на сетевое устройство (Network Device level), могут быть использованы ошибки или недостатки программного обеспечения или особенности аппаратной реализации оборудования, при которых может наступать исчерпывание его аппаратных ресурсов. Одним из простейших примеров атак на сетевое устройство является переполнение его буфера, во время процедуры аутентификации пользователя по паролю. Используя данную уязвимость, злоумышленник нейтрализует возможность подключения к устройству с помощью протоколов telnet или ssh.

OS level

Атаки на операционную систему (OS level) проводятся посредством использования особенностей реализации ОС. Например, к этой категории DDoS относится атака Ping of Death. В этой атаке ICMP эхо-запросы (echo request) имеющие общий размер, превышающий максимальный размер IP-пакета, отправляется потенциальной жертве. Данная атака часто приводит к сбою работы операционной системы, так как связана с особенностями реализации стека протоколов TCP/IP.

Application-based attacks

Атаки уровня приложения (Application-based attacks) пытаются взаимодействовать с рабочими станциями или сервисами на предмет использования их ошибок на уровне сетевых приложений, которые работают на хостах устройств, подвергающихся атаке или использовать эти приложения для утилизации ресурсов потенциальной жертвы (Поиск точек высокой алгоритмической сложности и использование их с целью утилизации доступных ресурсов удаленного хоста). Одним из примеров атак на уровне сетевого приложения является finger bomb – когда злоумышленник может вызывать рекурсивную маршрутизацию на хост жертвы.

Data Flooding

Применяя Data Flooding атаку, злоумышленник пытается утилизировать доступную полосу пропускания сети, хоста или устройства, пересылая большие количества данных, что влечет за собой переполнение (забивание) канала связи. В данном случае, атакующий просто использует бомбардировку доступной полосы пропускания, большими бессмысленными пакетами с подделанным адресом источника. Примером может служить атака типа ping flood.

Protocol fiture attack

Атака на протокол (protocol fiture attack) использует стандартные функции протокола. Например, некоторые атаки используют тот факт, что IP адрес отправителя может быть подменен. Некоторые, сфокусированы на DNS и атакуют кэш DNS серверов. Злоумышленник, имеющий свой сервер имен, может заставить атакуемый DNS поместить в свой кэш ложную запись, которая не будет соответствовать адресу назначения.

Описание принципов защиты

Естественно, для каждого типа атаки должны быть свои механизмы ее предотвращения. В данном случае очень важно, чтобы устройство защиты от DDoS умело эффективно работать против комплексной атаки или подстраиваться под изменение вектора атаки. При этом в характеристиках производительности устройства важно видеть не одно значение, а их комплексный анализ, полученный в результате тестирования устройства в реальных условиях.

На сейчас используется три основных метода (схемы) организации защиты от DDoS:

- Защита от DDoS на границе сети;

- Защита от DDoS с помощью локального центра очистки;

- Защита от DDoS с помощь перенаправления трафика в облако.

Каждый из данных методов обладает своими преимуществами и недостатками. Рассмотрим детально каждый из них.

Защита от DDoS на границе сети – обычно используется на сети банков, компаний предоставляющих интернет-услуги онлайн и других корпоративных структур. Данный метод позволяет обеспечить эффективную защиту от DDoS в пределах существующей полосы пропускания с помощью одного или нескольких устройств на границе. Если злоумышленнику удастся организовать атаку большой производительности, она в таком случае просто заполнит существующий канал пользователя и при этом достигнет своей цели. Данный метод защиты является эффективным при незначительной величине пропускной способности канала, но регулярных атаках на приложения, используемые протоколы или сетевое устройство. Защита от DDoS на границе позволяет повысить производительность и эффективность работы существующей IT-инфраструктуры и получить статистику и наглядные отчеты по фактам попыток проведения атаки. На схеме примерный дизайн сети с устройством защиты от DDoS на границе.

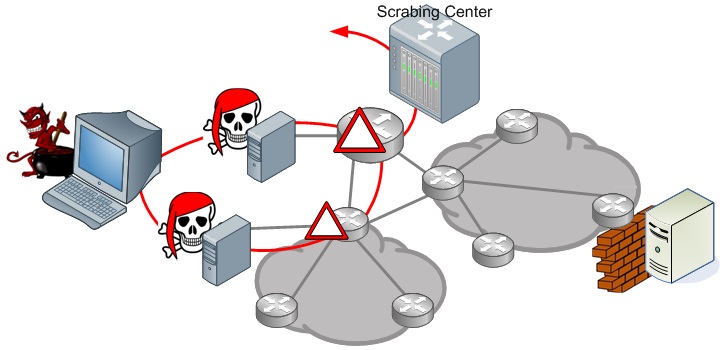

Защита от DDoS с помощью локального центра очистки, как правило, применяется на сети оператора связи и обеспечивает защиту путем “хирургического” устранения нелигитимного трафика из общего потока данных. При этом данное решение состоит из нескольких устройств – коллектора и системы очистки. Роль коллектора состоит в том, что бы собирать Flow-статистику с магистральных узлов сети и выполнять анализ трафика на предмет выявления атаки. Во время выявления угрозы DDoS атаки, коллектор дает сигнал системе очистки для переключения потока данных на нее. После переключения из общего потока данных выполняется “вырезание” системы очистки нелигитимного трафика и передача в точку назначения только трафика реальных клиентов. На схеме изображен такой метод очистки в случае атаки (Рис. 4.1.) и в случае ее блокировки (Рис. 4.2.).

Рис.4.2. Работа центра очистки

В данном случае, провайдер связи, имеющий свой ценр очистки трафика от DDoS может предоставлять MSSP (managed security service provider) услугу своим клиентам.

Защита от DDoS с помощью перенаправления трафика в облако реализована на основе ресурса центра очистки у отдельных операторов связи или производителей средств защиты от DDoS. При этом пользователь может иметь средство анализа производимой атаки, которое выполняет перенаправление данных в облако или согласовать действие по перенаправлению с провайдером связи. Такая услуга предлагается в виде сервиса на предварительно согласованный срок.

В последнее время данную услугу предоставляет множество операторов связи, которые имеют свои центры очистки. При этом не обязательно быть клиентом данного оператора, необходимо просто иметь канал связи, в пределах которого будет оказываться сервис.