Эффективность бизнеса во многих случаях зависит от сохранения конфиденциальности, целостности и доступности информации. В настоящее время одной из наиболее актуальных угроз в области информационной безопасности (ИБ) является защита конфиденциальных данных от несанкционированных действий пользователей.

Это обусловлено тем, что большая часть традиционных средств защиты таких как антивирусы, межсетевые экраны (Firewall) и системы предотвращения вторжений (IPS) не способны обеспечить эффективную защиту от внутренних нарушителей (инсайдеров), целью которых может являться передача информации за пределы компании для последующего использования – продажи, передачи третьим лицам, опубликования в открытом доступе и т.д. Решить проблему случайных и умышленных утечек конфиденциальных данных, призваны системы предотвращения утечек данных (DLP — Data Loss Prevention).

Подобного рода системы создают защищенный «цифровой периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией выступает не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth, WiFi и т.д.

DLP-системы осуществляют анализ потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы и передача сообщения (пакета, потока, сессии) блокируется. Выявление конфиденциальной информации в потоках данных осуществляется путем анализа содержания и выявления специальных признаков: грифа документа, специально введённых меток, значений хэш-функции из определенного множества и т.д.

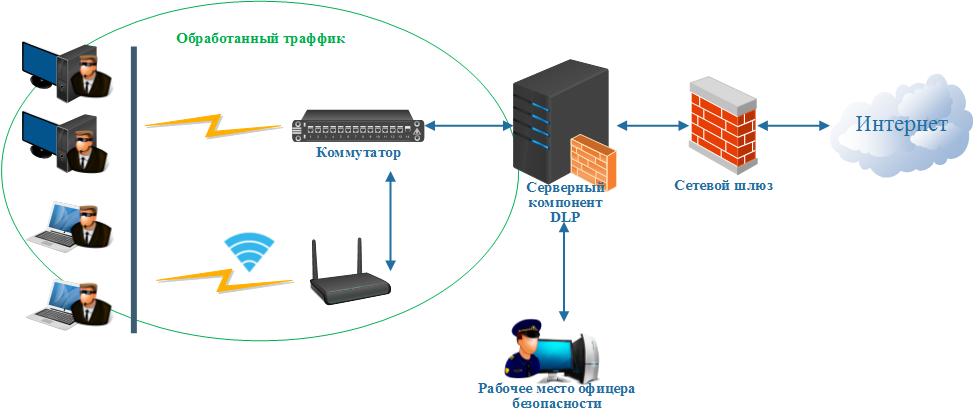

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Пожалуй, самым важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые (рис. 1) и хостовые (рис. 2).

В первой группе используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали исключительно какое-то одно направление, добавляют к своим решениям модули второго типа.

Причины перехода к универсализации DLP-решений две. Первая из них – разные области применения у систем разных типов. Как было сказано выше, хостовые DLP-решения позволяют контролировать всевозможные локальные, а сетевые – интернет-каналы утечки конфиденциальной информации. Основываясь на том, что в подавляющем большинстве случаев организация нуждается в полной защите, то ей нужно и то, и другое. Второй причиной универсализации являются некоторые технологические особенности и ограничения, которые не позволяют сугубо шлюзовым DLP-системам полностью контролировать все необходимые интернет-каналы.

Поскольку полностью запретить использование потенциально опасных каналов передачи данных не представляется возможным, то можно поставить их под контроль. Суть контроля заключается в мониторинге всей передаваемой информации, выявлении среди нее конфиденциальной и выполнение тех или иных операций, заданных политикой безопасности организации. Очевидно, что основной, наиболее важной и трудоемкой задачей является анализ данных. Именно от его качества зависит эффективность работы всей DLP-системы.

Методы анализа потоков данных для DLP

Задачу анализа потока данных с целью выявления конфиденциальной информации можно смело назвать нетривиальной. Поскольку поиск нужных данных осложнен множеством факторов, требующих учета. Поэтому, на сегодняшний день разработано несколько технологий для детектирования попыток передачи конфиденциальных данных. Каждая из них отличается от других своим принципом работы.

Условно все способы обнаружения утечек можно разделить на две группы. К первой относятся те технологии, которые основаны на анализе непосредственно самих текстов передаваемых сообщений или документов (морфологический и статистический анализы, шаблоны). По аналогии с антивирусной защитой их можно назвать проактивными. Вторую группу составляют реактивные способы (цифровые отпечатки и метки). Они определяют утечки по свойствам документов или наличию в них специальных меток.

Морфологический анализ

Морфологический анализ является одним из самых распространенных контентных способов обнаружения утечек конфиденциальной информации. Суть этого метода заключается в поиске в передаваемом тексте определенных слов и/или словосочетаний.

Главным преимуществом рассматриваемого метода является его универсальность. С одной стороны, морфологический анализ может использоваться для контроля любых каналов связи, начиная с файлов, копируемых на съемные накопители, и заканчивая сообщениями в ICQ, Skype, социальных сетях, а с другой – с его помощью могут анализироваться любые тексты и отслеживаться любая информация. При этом конфиденциальные документы не нуждаются в какой-либо предварительной обработке. А защита начинает действовать сразу после включения правил обработки и распространяется на все заданные каналы связи.

Основным недостатком морфологического анализа является относительно низкая эффективность определения конфиденциальной информации. Причем зависит она как от используемых в системе защиты алгоритмов, так и от качества семантического ядра, применяющегося для описания защищаемых данных.

Статистический анализ

Принцип работы статистических методов заключается в вероятностном анализе текста, который позволяет предположить его конфиденциальность или открытость. Для их работы обычно требуется предварительное обучение алгоритма. В ходе него вычисляется вероятность нахождения тех или иных слов, а также словосочетаний в конфиденциальных документах.

Преимуществом статистического анализа является его универсальность. При этом стоит отметить, что данная технология работает в штатном режиме только в рамках поддержания постоянного обучения алгоритма. Так, например, если в процессе обучения системе было предложено недостаточное количество договоров, то она не сможет определять факт их передачи. То есть качество работы статистического анализа зависит от корректности его настройки. При этом необходимо учитывать вероятностный характер данной технологии.

Регулярные выражения (шаблоны)

Суть метода такова: администратор безопасности определяет строковый шаблон конфиденциальных данных: количество символов и их тип (буква или цифра). После этого система начинает искать в анализируемых текстах сочетания, удовлетворяющие ему, и применять к найденным файлам или сообщениям указанные в правилах действия.

Главным преимуществом шаблонов является высокая эффективность обнаружения передачи конфиденциальной информации. Применительно к инцидентам случайных утечек она стремится к 100%. Случаи с преднамеренными пересылками сложнее. Зная о возможностях используемой DLP-системы, злоумышленник может противодействовать ей, в частности, разделяя символы различными символами. Поэтому используемые методы защиты конфиденциальной информации должны держаться в секрете.

К недостаткам шаблонов относится, в первую очередь, ограниченная сфера их применения. Они могут использоваться только для стандартизованной информации, например, для защиты персональных данных. Ещё одним минусом рассматриваемого метода является относительно высокая частота ложных срабатываний. Например, номер паспорта состоит из шести цифр. Но, если задать такой шаблон, то он будет срабатывать каждый раз, когда встретится 6 цифр подряд. А это может быть номер договора, отсылаемый клиенту, сумма и т.п.

Цифровые отпечатки

Под цифровым отпечатком в данном случае понимается целый набор характерных элементов документа, по которому его можно с высокой достоверностью определить в будущем. Современные DLP-решения способны детектировать не только целые файлы, но и их фрагменты. При этом можно даже рассчитать степень соответствия. Такие решения позволяют создавать дифференцированные правила, в которых описаны разные действия для разных процентов совпадения.

Важной особенностью цифровых отпечатков является то, что они могут использоваться не только для текстовых, но и для табличных документов, а также для изображений. Это открывает широкое поле для применения рассматриваемой технологии.

Цифровые метки

Принцип данного метода следующий: на выбранные документы накладываются специальные метки, которые видны только клиентским модулям используемого DLP-решения. В зависимости от их наличия система разрешает или запрещает те или иные действия с файлами. Это позволяет не только предотвратить утечку конфиденциальных документов, но и ограничить работу с ними пользователей, что является несомненным преимуществом данной технологии.

К недостаткам данной технологии относится, в первую очередь, ограниченность сферы её применения. Защитить с ее помощью можно только текстовые документы, причем уже существующие. На вновь создаваемые документы это не распространяется. Частично этот недостаток нивелируется способами автоматического создания меток, например, на основе набора ключевых слов. Однако данный аспект сводит технологию цифровых меток к технологии морфологического анализа, то есть, по сути, к дублированию технологий.

Другим недостатком технологии цифровых меток является легкость ее обхода. Достаточно вручную набрать текст документа в письме (не скопировать через буфер обмена, а именно набрать), и данный способ будет бессилен. Поэтому он хорош только в сочетании с другими методами защиты.

Основные функции DLP-систем :

Основный функции DLP-систем визуализированы на рисунке ниже (рис. 3)

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации на внешние носители — CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации от утечки путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных, информирование администраторов ИБ об инцидентах, создание теневых копий, использование карантинной папки;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

- предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений.

Защита конфиденциальной информации в DLP-системе осуществляется на трех уровнях:

1 уровень — Data-in-Motion – данные, передаваемые по сетевым каналам:

- web (HTTP/HTTPS протоколы);

- службы мгновенного обмена сообщениями (ICQ, QIP, Skype, MSN и т.д.);

- корпоративная и личная почта (POP, SMTP, IMAP и т.д.);

- беспроводные системы (WiFi, Bluetooth, 3G и т.д.);

- ftp – соединения.

2 уровень — Data-at-Rest – данные, статично хранящиеся на:

- серверах;

- рабочих станциях;

- ноутбуках;

- системах хранения данных (СХД).

3 уровень — Data-in-Use – данные, используемые на рабочих станциях.

Система класса DLP включает в себя следующие компоненты:

- центр управления и мониторинга;

- агенты на рабочих станциях пользователей;

- сетевой шлюз DLP, устанавливаемый на Интернет-периметр.

В DLP-системах конфиденциальная информация может определяться по ряду различных признаков, а также различными способами, основными из них являются:

- морфологический анализ информации;

- статистический анализ информации;

- регулярные выражения (шаблоны);

- метод цифровых отпечатков;

- метод цифровых меток.

Внедрение DLP-систем давно стало уже не просто модой, а необходимостью, ведь утечка конфиденциальных данных может привести к огромному ущербу для компании, а главное оказать не одномоментное, а длительное влияние на бизнес компании. При этом ущерб может носить не только прямой, но и косвенный характер. Потому что помимо основного ущерба, особенно в случае разглашения сведений об инциденте, Ваша компания «теряет лицо». Ущерб от потери репутации оценить в деньгах весьма и весьма сложно! А ведь конечной целью создания системы обеспечения безопасности информационных технологий, является предотвращение или минимизация ущерба (прямого или косвенного, материального, морального или иного), наносимого субъектам информационных отношений посредством нежелательного воздействия на информацию, ее носители и процессы обработки.