Учитывая широковещательную природу радиоволн, которые не ограничены стенами зданий, беспроводные корпоративные сети подвержены постоянным атакам со стороны злоумышленников. Именно поэтому вопросу беспроводной сетевой безопасности следует уделять особое внимание.

Для решения проблем безопасности в беспроводных локальных сетях, многие организации разворачивают или планируют развертывание беспроводных систем предотвращения вторжений (WIPS -wireless intrusion prevention system). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, этот инструмент позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

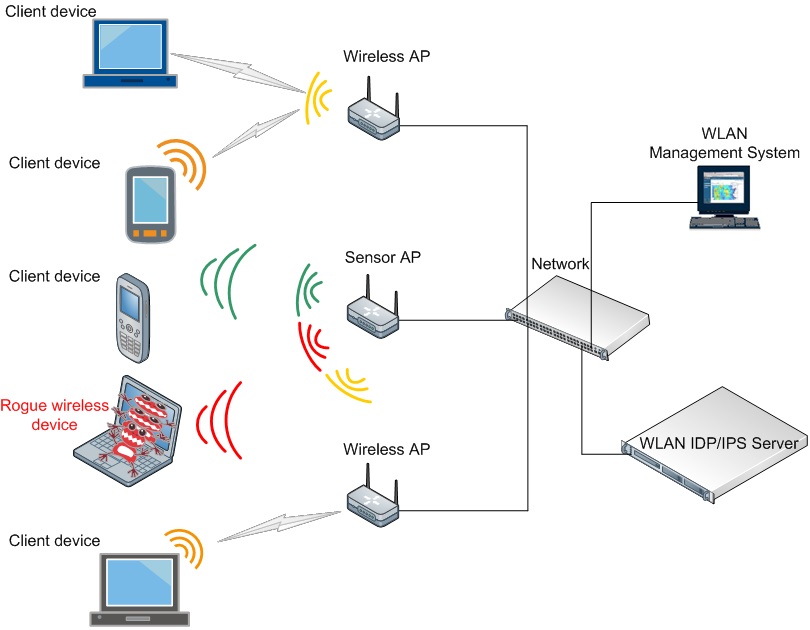

На схеме показаны основные угрозы, которым может подвергаться корпоративная беспроводная сеть.

Чем большее распространение получают беспроводные сети предприятий, тем изощреннее становятся атаки на них с целью завладения данными. В ответ множество организаций выполняет развертывание WIPS решений для контроля политики запрета Wi-Fi (no-wireless policy), обнаружения и предотвращения атак или проникновения в сеть. Эти решения дают усовершенствованные возможности по мониторингу и отчетности для выявления нападений на WLAN инфраструктуру и одновременного предотвращения множества видов атак, прежде чем они успеют повлиять на работу сети.

Структура WIPS-сети

Как и в проводных сетях, в беспроводных решениях для реализации защиты существуют компоненты, которые косвенно или непосредственно выполняют функции безопасности.

Контроллер беспроводных решений выполняет стандартные функции управления беспроводной сетью (точками доступа), а также реализует дополнительные возможности по аутентификации пользователей.

Сканеры сетевой безопасности напоминают собой точки доступа, но предназначены исключительно для сетевого мониторинга и передачи информации на контроллер либо IPS. Как правило, при построении WIPS решения совместно с беспроводной сетью соотношение сканеров сетевой безопасности по отношению к точкам доступа принимается как 1:4 или 1:5.

Точки доступа служат в качестве станций для подключения пользовательских устройств, но в некоторых WIPS-решениях могут одновременно выступать сканерами сетевой безопасности.

Устройство Wireless IPS анализирует данные сканеров сетевой безопасности и точек доступа и дает команды контроллеру для предотвращения вторжений в случае их выявления. В составе WIPS-решения может быть представлено отдельное Wireless IPS устройство или IPS в составе беспроводного контроллера.

Архитектура внедрений WIPS

Организациям доступно несколько вариантов внедрения WIPS-систем. Они включают:

• Оверлейную (наложенную) модель

• Интегрированную (встроенную) модель

• Гибридную модель

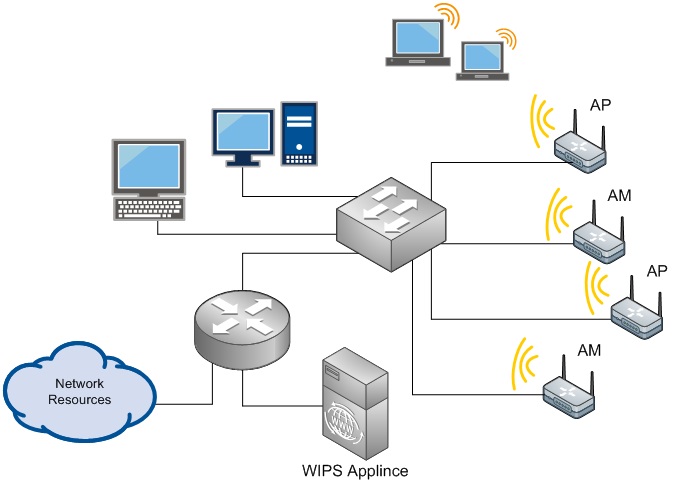

— Оверлейная (наложенная) модель — использует специальные сенсоры и систему управления для создания оверлейной WIPS-сети над существующей WLAN. Данная модель предполагает увеличение организацией ее существующей WLAN инфраструктуры путем внедрения в нее специальных беспроводных сенсоров или Air Monitors (AMs). AMs внедряются в существующую WLAN как простые точки доступа, могут размещаться на стенах или потолке и получать питание через PoE. В отличие от точек доступа “Access Points” (APs), AMs обычно являются пассивными устройствами, которые контролируют окружающую среду на наличие признаков атаки или другой нежелательной беспроводной активности.

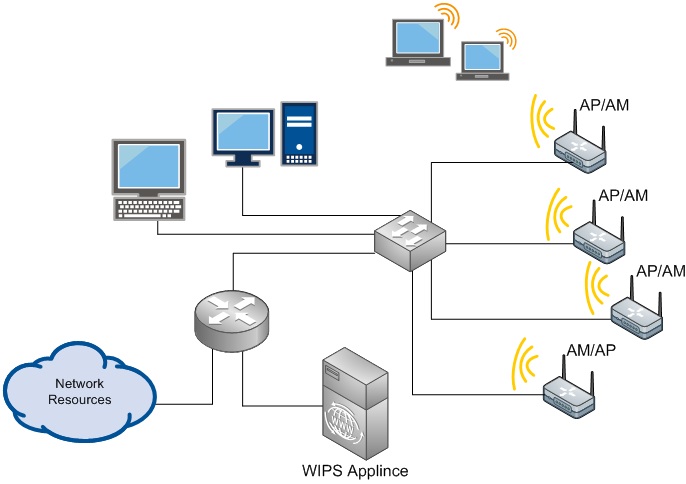

— Интегрированная (встроенная) модель — использует одну консоль управления для WLAN и WIPS управления и способна реализовать оверлейную модель там, где действует политика запрета Wi-Fi. В данной модели сети организация усиливает существующую WLAN сеть AP/AM устройствами. Такие точки доступа ответственные за подключение клиента к инфраструктуре сети, а также для анализа беспроводного трафика с целью выявления атак и других нежелательных активностей. Данная модель часто является менее дорогостоящей по сравнению с наложенной моделью, так как организации используют одно и то же аппаратное оборудование для обслуживания пользователей и мониторинга беспроводных сетей в радиусе действия, без привлечения дополнительных устройств.

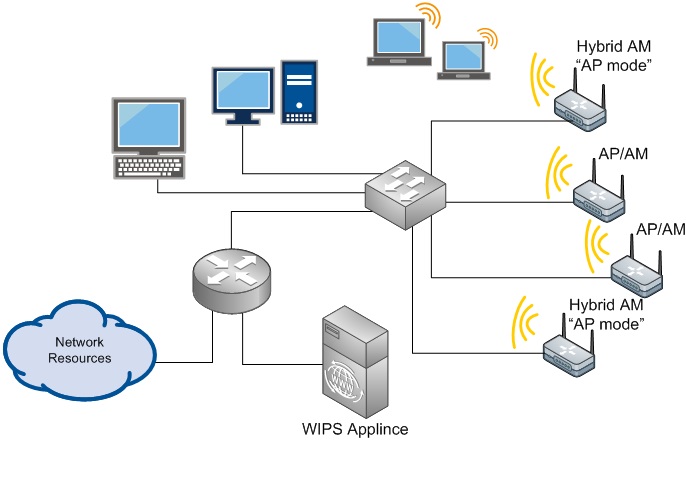

— Гибридная модель мониторинга использует в себе сильные стороны двух предыдущих моделей. Данная модель использует преимущества двух подходов, описанных ранее, для обнаружения и предотвращения беспроводных вторжений. Так, компании могут использовать APs и увеличить защиту специальными AMs устройствами или развернуть специальную мониторинг-инфраструктуру содержащую исключительно AMs устройства. В этом случае, анализ, выполняющийся централизованным контроллером, подобен тому, что используется в наложенной модели, а не при развертывании интегрированной модели, где происходит анализ информации от обычных точек доступа (APs).

Рассмотрение вариантов развертывания показывает, что интегрированная модель призвана быть более гибкой, обладает повышенной радиочастотной видимостью, сниженной стоимостью владения в сравнении с оверлейной моделью. А также четкими механизмами анализа и мощными механизмами предотвращения вторжений.

Гибридная модель предлагает ряд преимуществ над интегрированной и наложенной, такие как большая гибкость развертывания, сфокусированность на механизмах анализа, более комплексный метод обнаружения атак и мощный механизм их предотвращения (подавления).

Существует множество механизмов построения WIDS/WIPS решений, в каждом из которых есть свои сильные и слабые стороны. В целом, гибридный подход предполагает явные преимущества по сравнению с альтернативными моделями. Тем не менее, для максимизации преимуществ интегрированной модели существующие поставщики должны быть тщательно изучены для уверенности в том, что они предоставляют необходимые возможности использования этих преимуществ и эффективно реагируют на события внутренних и внешних вторжений.